仕事始め「メールチェック」で最悪の事態も? 被害拡大中「ランサムウェア」の感染を回避する“唯一の方法”は…

2024年は1月4日、5日からが仕事始めだという人も多いだろう。まずはパソコンの電源を入れて、メールチェック…。しかしそこに新年一つ目の落とし穴が潜んでいる可能性がある。「ランサムウェア」だ。

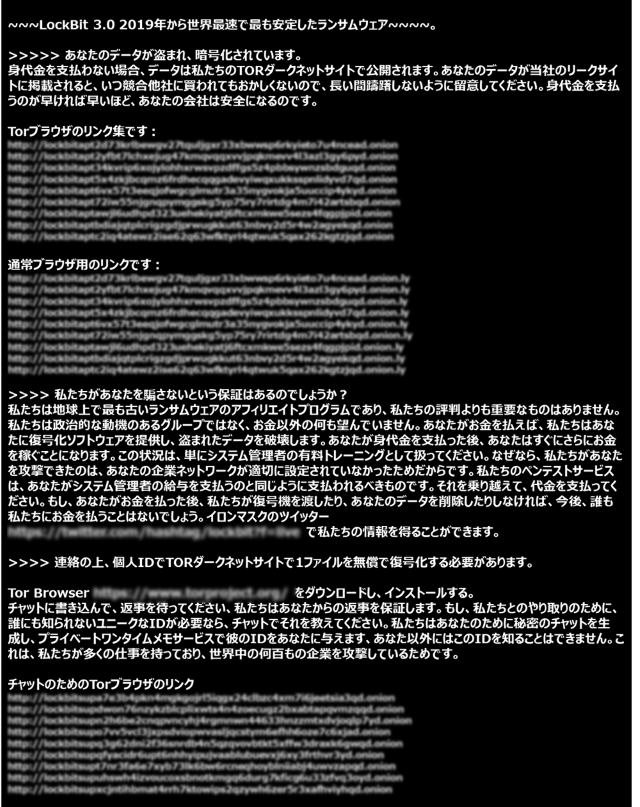

感染すると端末に保存されているデータ等を暗号化し、使用できない状態にした上で、そのデータを復号する対価(金銭または暗号資産)を要求してくるランサムウェア。

最近では、データの暗号化にとどまらず、データを“人質”にして「対価を支払わなければデータを公開する」などと企業に“身代金”を要求する二重恐喝(ダブルエクストーション)の手口も多く発生。自社の被害はもちろんのこと、取引先や顧客への責任問題にもつながりかねない“脅威”となっている。

「ランサムウェア」被害が拡大中

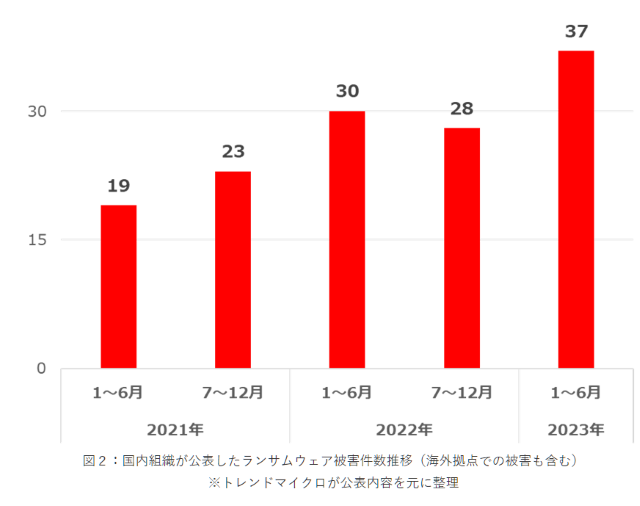

サイバーセキュリティ製品・サービスの開発販売を行う「トレンドマイクロ株式会社」の調査結果によれば、2023年上半期に、海外拠点での被害も含めて国内法人が公表したランサムウェア被害は37件。これは2021年上半期以降、最大の被害件数だといい、平均して週1.4件の被害が公表されている状況だ。

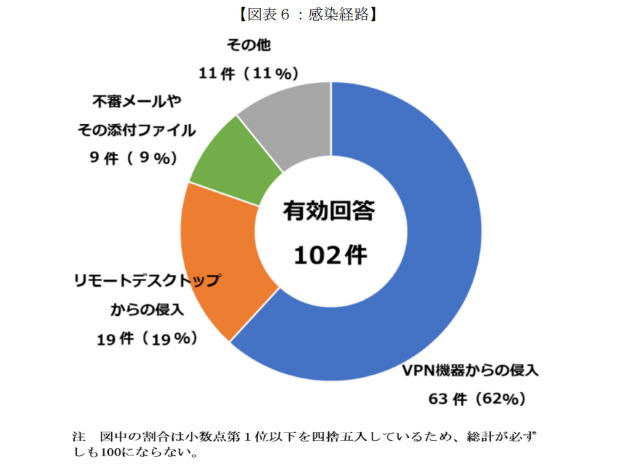

ちなみに警察庁の調査では、企業におけるランサムウェア感染のほとんどは「VPN機器」や「リモートデスクトップ」など、主にテレワークに利用される機器を媒介して起きていることがわかっている。

年末年始休暇は感染原因に近づく人も少なく、一見すると安全なように思える。しかしそこに落とし穴が隠されている。

一般財団法人日本サイバー犯罪対策センター(JC3)の櫻澤健一氏は、「ランサムウェア攻撃者グループの中には、企業が対応しにくい時間に攻撃を行う傾向のあるグループもある」と指摘し、次のように説明する。

「年末年始のように、長期休暇で会社に人手がなくなる時期には、企業を対象とした攻撃が直接行われる可能性が十分にあると思われます。休暇明けのシステム運用についてはセキュリティチェックを確実に行うなど、注意が必要です」

メールで感染の危険も…個人が防ぐたった1つの方法とは?

これらの攻撃に対して、企業の情報システム担当者だけが気をつければよいかというと、そうではない。数は少ないもののランサムウェアは「メール」から感染することもあるからだ。休み明けにたまったメールを処理する際などは、個人でも特に気を付けたい。

前出のJC3櫻澤氏は、ランサムウェアを含むパソコンに深刻な被害を与えるウィルスメールを“見抜く”のは「難しい」という。しかし、だからこそ、対策はシンプルだ。

「怪しいメールを“見抜こう”とするのではなく、発信元が明らかなメールや、配信されることが予定されているメールなど『安全だと判断できるもの以外』添付ファイルやリンクを開かないことが大切です」(櫻澤氏)

ランサムウェアそのものがメールに添付されている例は少なく、添付ファイルやリンクを開くことによって、ランサムウェアのダウンロードが誘発され感染するケースが多いそうだ。

その上で櫻澤氏は、怪しいメールの添付ファイルやリンクを開いてしまった場合「すぐに会社の情報システム担当等に相談してください」と呼び掛ける。

「もし感染が判明した場合には、感染端末をネットワークから切り離すなど、必要な措置を迅速にとることが求められますので、悩まずにすぐに相談するのが大切です」(同上)

“正月ボケ”のままメールチェックをしているうちに、ランサムウェアに感染…とならないよう、気を引き締めて業務に挑みたい。

- この記事は、公開日時点の情報や法律に基づいて執筆しております。

おすすめ記事